Phát hiện mã độc khai thác LogoFAIL, cài đặt backdoor Bootkitty

11:28 02/12/2024

6 phút đọc

Các nhà nghiên cứu vừa phát hiện mã độc đang lan truyền trong môi trường thực tế, tấn công vào quá trình khởi động sớm nhất của các thiết bị Linux bằng cách khai thác lỗ hổng firmware đã tồn tại một năm trên các model chưa được vá.

Lỗ hổng nghiêm trọng này là một trong số nhiều lỗ hổng có thể khai thác được phát hiện vào năm ngoái, được gọi chung là LogoFAIL. Chúng có khả năng vượt qua cơ chế bảo vệ tiêu chuẩn ngành Secure Boot và thực thi firmware độc hại ngay từ đầu quá trình khởi động. Trước đây, chưa có dấu hiệu công khai nào cho thấy mã khai thác LogoFAIL đang lan truyền.

Tuy nhiên, việc phát hiện mã độc được tải xuống từ một máy chủ web kết nối Internet đã thay đổi tất cả. Mặc dù chưa có dấu hiệu cho thấy mã khai thác này đang được sử dụng tích cực, nhưng nó đủ tin cậy và hoàn thiện để sẵn sàng hoạt động và có thể gây ra mối đe dọa trong thế giới thực trong vài tuần hoặc vài tháng tới. Cả lỗ hổng LogoFAIL và mã khai thác trực tuyến đều được phát hiện bởi Binarly, một công ty chuyên giúp khách hàng xác định và bảo mật firmware dễ bị tấn công.

“LogoFAIL trước đây chỉ là một lỗ hổng lý thuyết, và mã PoC (Proof-of-Concept) không được vũ khí hóa”, Alex Matrosov, người sáng lập và CEO của Binarly, cho biết. “Khám phá này cho thấy các vấn đề khó khắc phục trong hệ sinh thái có thể bị khai thác và vũ khí hóa trong thực tế. Điều thú vị là đã gần một năm kể từ khi chúng tôi công bố công khai, và điều này xảy ra khi các tác nhân đe dọa đã áp dụng nó.”

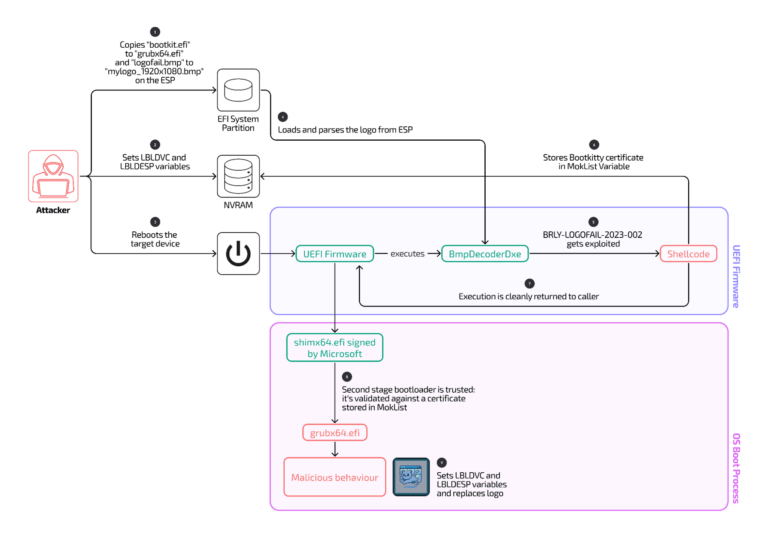

Mục tiêu cuối cùng của mã khai thác, được Binarly tiết lộ vào thứ Sáu, là cài đặt Bootkitty, một bootkit dành cho Linux được phát hiện và báo cáo vào thứ Tư bởi các nhà nghiên cứu từ công ty bảo mật ESET. Binarly cho biết mã khai thác mà công ty phát hiện ra sẽ chèn mã vào UEFI, firmware chịu trách nhiệm khởi động các thiết bị hiện đại chạy Windows hoặc Linux. Nó thực hiện việc này bằng cách khai thác một trong số khoảng 12 lỗi phân tích cú pháp hình ảnh nghiêm trọng tạo nên LogoFAIL.

Thông thường, Secure Boot ngăn UEFI chạy tất cả các tệp tiếp theo trừ khi chúng có chữ ký số chứng nhận rằng các tệp đó đáng tin cậy bởi nhà sản xuất thiết bị. Mã khai thác này vượt qua cơ chế bảo vệ bằng cách chèn mã shell được ẩn trong một hình ảnh bitmap độc hại do UEFI hiển thị trong quá trình khởi động. Mã được chèn sẽ cài đặt một khóa mật mã để ký điện tử cho tệp GRUB độc hại cùng với hình ảnh kernel Linux có cửa hậu, cả hai đều chạy trong các giai đoạn sau của quá trình khởi động trên máy Linux.

Việc cài đặt âm thầm khóa này khiến UEFI coi GRUB và hình ảnh kernel độc hại là các thành phần đáng tin cậy và do đó vượt qua cơ chế bảo vệ Secure Boot. Kết quả cuối cùng là một cửa hậu được cài vào kernel Linux trước khi bất kỳ biện pháp phòng thủ bảo mật nào khác được tải.

Các thiết bị dễ bị tấn công

Các máy tính dễ bị tấn công bởi mã khai thác này bao gồm một số model của Acer, HP, Fujitsu và Lenovo khi chúng được xuất xưởng với UEFI do Insyde sản xuất và chạy Linux. Bằng chứng được tìm thấy trong mã khai thác cho thấy nó có thể được điều chỉnh cho các cấu hình phần cứng cụ thể của những máy này. Insyde đã phát hành bản vá vào đầu năm nay để ngăn chặn mã khai thác hoạt động. Các thiết bị chưa được vá vẫn dễ bị tấn công. Các thiết bị từ các nhà sản xuất này sử dụng UEFI không phải của Insyde sẽ không bị ảnh hưởng.

Nghi vấn về mục đích thực sự

Một lý do khiến các nhà nghiên cứu nghi ngờ mã khai thác này chưa được sử dụng tích cực là do logo được hiển thị trong quá trình lây nhiễm. LogoFAIL hoạt động bằng cách khai thác lỗ hổng trong các thành phần phân tích cú pháp hình ảnh của UEFI. Các hình ảnh này thường hiển thị logo của nhà sản xuất thiết bị. Bằng cách thay thế hình ảnh lành tính do nhà sản xuất thiết bị cung cấp bằng một hình ảnh giống hệt nhau chứa mã khai thác độc hại, sẽ không có lý do gì để phát hiện ra điều gì bất thường. Tuy nhiên, hình ảnh độc hại được mã khai thác này thay thế lại hiển thị hình ảnh một chú mèo dễ thương.

“Đối với tôi, nó trông giống như một bản demo hoặc trưng bày để tìm kiếm người mua tiềm năng hơn”, Matrosov viết. “Tôi không có bất kỳ bằng chứng nào ngoài việc phát hiện ban đầu của ESET được tải lên VirusTotal. Nhưng phần khai thác LogoFAIL có vẻ chắc chắn, điều này khá thú vị khi xem xét cùng với các điểm dữ liệu khác.”

Lỗ hổng LogoFAIL: Cửa hậu cho mã độc tấn công UEFI trên Linux

Các nhà nghiên cứu bảo mật tại Binarly vừa tiết lộ một chiến dịch tấn công mạng tinh vi nhắm vào UEFI (Unified Extensible Firmware Interface) – phần mềm khởi động trên các thiết bị hiện đại chạy Windows hoặc Linux. Mục tiêu cuối cùng của cuộc tấn công này là cài đặt Bootkitty, một bootkit độc hại trên Linux.

Vượt mặt Secure Boot

Điểm đáng chú ý là chiến dịch này khai thác lỗ hổng LogoFAIL để vượt qua cơ chế bảo mật Secure Boot. Secure Boot ngăn chặn UEFI chạy các tệp không đáng tin cậy bằng cách yêu cầu chữ ký số từ nhà sản xuất thiết bị. Tuy nhiên, kẻ tấn công đã khéo léo chèn mã độc vào một hình ảnh bitmap được UEFI hiển thị trong quá trình khởi động. Mã độc này sẽ cài đặt một khóa mã hóa giả mạo, cho phép ký số các tệp độc hại GRUB và kernel Linux, qua mặt Secure Boot.

Cơ chế hoạt động

HD Moore, chuyên gia về mã độc nhúng trong firmware, giải thích rằng cuộc tấn công này lợi dụng lỗi LogoFAIL để “đánh lừa” UEFI chấp nhận khóa tự ký của kẻ tấn công. Khóa này sau đó được lưu trữ trong UEFI dưới dạng biến MOK. Mặc dù mã độc vẫn bị giới hạn ở phía người dùng của UEFI, nhưng lỗ hổng LogoFAIL cho phép kẻ tấn công thêm khóa ký của riêng chúng vào danh sách cho phép của firmware.

Về cơ bản, đây là một backdoor kernel dựa trên GRUB, không phải là backdoor firmware. Tuy nhiên, nó lạm dụng lỗi LogoFAIL để cài đặt mà không cần sự tương tác của người dùng, thay thế GRUB và kernel hợp pháp bằng phiên bản độc hại.

Các thiết bị dễ bị tấn công

Các máy tính dễ bị tấn công bao gồm một số model của Acer, HP, Fujitsu và Lenovo được trang bị UEFI do Insyde sản xuất và chạy Linux. Binarly theo dõi lỗ hổng này dưới mã BRLY-2023-006, trong khi mã định danh chung là CVE-2023-40238 và CVE-2023-39538. Insyde đã phát hành bản vá vào đầu năm nay để khắc phục lỗ hổng. Các thiết bị chưa được vá vẫn dễ bị tấn công.

“Màn trình diễn” hay mối đe dọa thực sự?

Một số nhà nghiên cứu nghi ngờ rằng cuộc tấn công này có thể chỉ là một “màn trình diễn” để tìm kiếm người mua tiềm năng. Bằng chứng là hình ảnh logo được hiển thị trong quá trình lây nhiễm là một chú mèo dễ thương, thay vì logo của nhà sản xuất thiết bị như thông thường.

Tuy nhiên, lỗ hổng LogoFAIL và phần khai thác được đánh giá là rất tinh vi, cho thấy mối đe dọa tiềm ẩn đối với bảo mật UEFI trên Linux. Người dùng cần cập nhật bản vá cho tất cả thiết bị có UEFI do Insyde sản xuất để phòng tránh rủi ro.

Tin tài trợ

- Vũ trụ

Premium

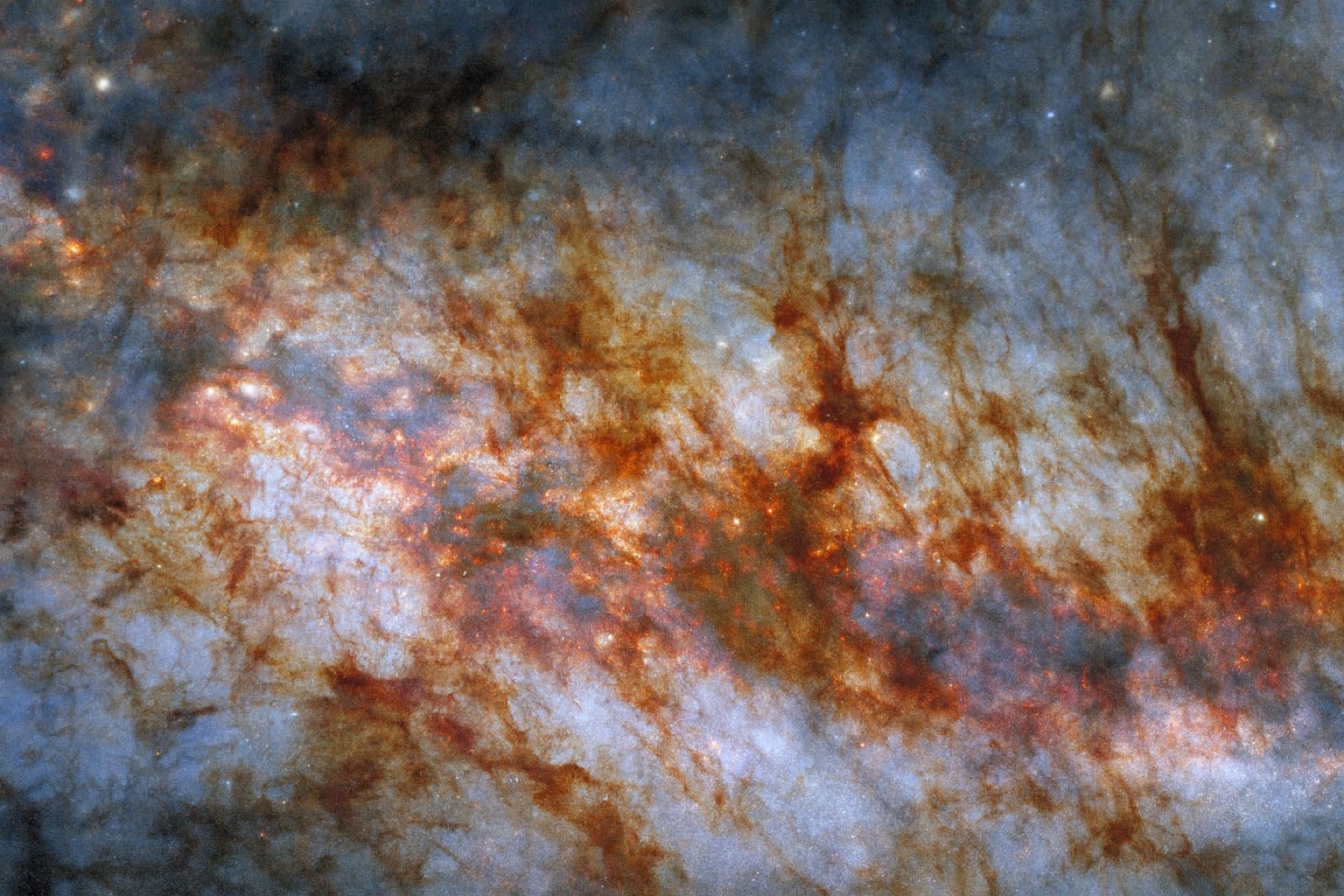

Hubble của NASA và ESA công bố hình ảnh ngoạn mục về lõi thiên hà Xì gà

Bức ảnh mới nhất từ Kính viễn vọng không gian Hubble của NASA và ESA vừa hé lộ những chi tiết chưa từng thấy về thiên hà Messier 82 (M82), nơi hàng triệu ngôi sao rực rỡ đang ẩn mình sau những đám mây bụi và khí với hình thù độc đáo. Bức ảnh mang […] - Thủ thuật

Premium

Lý do màn hình nhấp nháy khi chơi game và cách khắc phục

Hiện tượng màn hình nhấp nháy khi chơi game đã trở thành một nỗi ám ảnh đối với nhiều game thủ, gây khó chịu và ảnh hưởng đáng kể đến trải nghiệm. Theo các chuyên gia công nghệ, nguyên nhân chính của vấn đề này có thể nằm ở chính công nghệ đồng bộ hóa […] - Mobile

Premium

iPhone 17 Pro và iPhone Air vừa ra mắt đã dính lỗi trầy xước

Ngay khi vừa được bày bán tại các Apple Store trên toàn cầu, bộ đôi iPhone 17 Pro và iPhone Air – hai mẫu máy đang nhận được sự quan tâm đặc biệt của cộng đồng công nghệ – đã bắt đầu ghi nhận những phản ánh đầu tiên về hiện tượng trầy xước. Điều […] - Khám phá

Premium

Jimmy Kimmel bị đình chỉ: ‘Văn hóa tẩy chay’ hay áp lực chính trị?

Mới đây, đài truyền hình ABC, thuộc sở hữu của Disney, đã đột ngột đình chỉ chương trình nổi tiếng Jimmy Kimmel Live. Quyết định này được đưa ra ngay sau khi nam MC có một bình luận gây tranh cãi về vụ án mạng liên quan đến Charlie Kirk. Sự việc nhanh chóng trở […]

Bài viết liên quan

Asus TUF Gaming A16 (2025): Đã đến lúc đáng mua thật sự

GMK NucBox K12: Thiết kế đậm chất riêng, nhưng phần tháo lắp khiến người dùng “cạn lời”

AOC ra mắt màn hình QD-OLED 4K/240 Hz giá cực cạnh tranh

Mini-PC D12 Plus ra mắt toàn cầu: Trang bị chip AMD Krackan/Strix Point, có cổng OCuLink

Energizer ra mắt EnergyBook Pro Ultra: Pin “khủng” 192 Wh với mức giá bất ngờ

Microsoft ra động thái hạn chế quân đội Israel sử dụng dịch vụ đám mây và AI

Honor MagicPad 3 Pro ra mắt: Tablet đầu tiên dùng chip Snapdragon 8 Elite Gen 5

AInote 2 Paper Tablet “phá đảo” Kickstarter: Tablet E-Ink mỏng nhất thế giới

Threads sắp ra mắt cơ chế ‘gắn thẻ thuật toán’, trao quyền kiểm soát bảng tin cho người dùng

Databricks chi 100 triệu USD, tích hợp mô hình OpenAI vào sản phẩm để thúc đẩy doanh nghiệp ứng dụng

Google Cloud đẩy mạnh chiến lược, không ngừng mở rộng phạm vi hoạt động

Tòa án Ấn Độ bác bỏ lập luận ‘tự do ngôn luận’ của X, khẳng định quyền yêu cầu gỡ bỏ nội dung của Chính phủ

Beelink EQR7 ra mắt toàn cầu: Mini PC chip Ryzen 7 7735U, RAM 32GB

Nvidia và OpenAI bắt tay, củng cố vị thế hai ‘gã khổng lồ’ AI

Gigabyte Aorus RTX 5060 Ti AI Box ra mắt: eGPU Thunderbolt 5 đầu tiên dùng GPU desktop

CT Group thử nghiệm thành công UAV cùng đối tác Hàn Quốc Airbility

Việt Nam tăng tốc chuẩn bị hạ tầng cho kỷ nguyên Internet thế hệ mới

Startup AI mới của lãnh đạo Fred Hutch gọi vốn thành công 10 triệu USD, hứa hẹn tạo bước đột phá trong ngành dược

Microsoft rót 30 tỷ USD vào Anh để xây dựng hạ tầng AI và siêu máy tính lớn nhất quốc gia

ĐĂNG KÝ NHẬN TIN

NGAY HÔM NAY

Đăng ký để nhận thông tin sớm nhất về những câu chuyện nóng hổi hiện nay trên thị trường, công nghệ được cung cấp hàng ngày.

Bằng cách nhấp vào “Đăng ký”, bạn chấp nhận Điều khoản dịch vụ và Chính sách quyền riêng tư của chúng tôi. Bạn có thể chọn không tham gia bất cứ lúc nào.

Nhận xét (0)