Người dùng Android Telegram đối mặt nguy cơ từ cuộc tấn công EvilVideo mới

09:57 11/03/2025

3 phút đọc

Telegram, vốn được biết đến như một nền tảng đề cao quyền riêng tư kỹ thuật số với các tính năng như trò chuyện bí mật, mã hóa đầu cuối (ngoại trừ trò chuyện nhóm), xác minh hai bước, tin nhắn tự hủy, hỗ trợ proxy và khả năng ẩn số điện thoại, đang đối mặt với một thách thức lớn. Chính những tính năng bảo mật này, như một con dao hai lưỡi, cũng tạo ra môi trường thuận lợi cho các hoạt động độc hại.

Tháng 8 năm ngoái, CEO Telegram Pavel Durov đã bị tạm giữ tại Pháp vì cáo buộc không ngăn chặn các hoạt động bất hợp pháp trên nền tảng. Ngay sau đó, Telegram đã thực hiện một số biện pháp để hạn chế các hoạt động độc hại, đồng thời thay đổi điều khoản dịch vụ và chính sách quyền riêng tư, tuyên bố sẽ cung cấp địa chỉ IP và số điện thoại của những kẻ lừa đảo cho các cơ quan chức năng nếu được yêu cầu. Điều này đặt ra nghi vấn về cam kết bảo vệ quyền riêng tư của Telegram.

Lỗ hổng “EvilLoader” lợi dụng video giả mạo để phát tán mã độc

Mặc dù có những cảnh báo, các đối tượng xấu vẫn tiếp tục khai thác người dùng trên nền tảng này, và gần đây, một lỗ hổng mới mang tên “EvilLoader” đang lan truyền.

Được nhà nghiên cứu an ninh mạng 0x6rss (thông qua TechIssuesToday) phát hiện, những kẻ lừa đảo đang sử dụng lỗ hổng này để cài đặt phần mềm độc hại vào thiết bị của người dùng thông qua Telegram, ẩn sau vỏ bọc của một video vô hại. Phương thức hoạt động là lừa người dùng mở một tệp video, thực chất chứa mã độc được ngụy trang dưới dạng phần mở rộng .htm. Khi video được phát, phần mở rộng .htm sẽ hiển thị thông báo lỗi “ứng dụng không thể phát video này”, yêu cầu người dùng “thử phát trong trình duyệt bên ngoài”. Sau khi trình duyệt được mở, mã độc sẽ hiển thị một danh sách Play Store trông hợp lệ, lừa người dùng tải xuống phần mềm độc hại và tiết lộ địa chỉ IP của họ.

Lỗ hổng chưa được vá, tiềm ẩn nguy cơ lớn

“EvilLoader” được xây dựng dựa trên lỗ hổng “EvilVideo” trước đó, xuất hiện vào mùa hè năm ngoái và đã được vá. Tuy nhiên, “EvilLoader” vẫn chưa được vá trong phiên bản Telegram mới nhất 11.7.4 và có thể được sử dụng để khai thác các nạn nhân tiềm năng. Theo mobile-hacker, phần mở rộng .htm đã được bán trên các diễn đàn ngầm từ ít nhất ngày 15 tháng 1 năm 2025.

Biện pháp phòng ngừa cho người dùng

Người dùng chỉ có thể trở thành nạn nhân của lỗ hổng này nếu họ đã bật tính năng cài đặt ứng dụng không rõ nguồn gốc thông qua trình duyệt mặc định. Để phòng ngừa, người dùng Telegram có thể truy cập Cài đặt → Ứng dụng → Truy cập ứng dụng đặc biệt → Cài đặt ứng dụng không rõ nguồn gốc → chọn trình duyệt mặc định → tắt “Cho phép từ nguồn này”.

Lỗ hổng “EvilLoader” đặt ra một mối đe dọa nghiêm trọng đối với người dùng Telegram, làm suy yếu niềm tin vào tính bảo mật của nền tảng. Telegram cần nhanh chóng vá lỗ hổng này và tăng cường các biện pháp bảo mật để bảo vệ người dùng khỏi các cuộc tấn công độc hại. Người dùng cũng cần nâng cao cảnh giác và thực hiện các biện pháp phòng ngừa để bảo vệ thiết bị và thông tin cá nhân của mình.

Từ khoá:

Tin tài trợ

- Vũ trụ

Premium

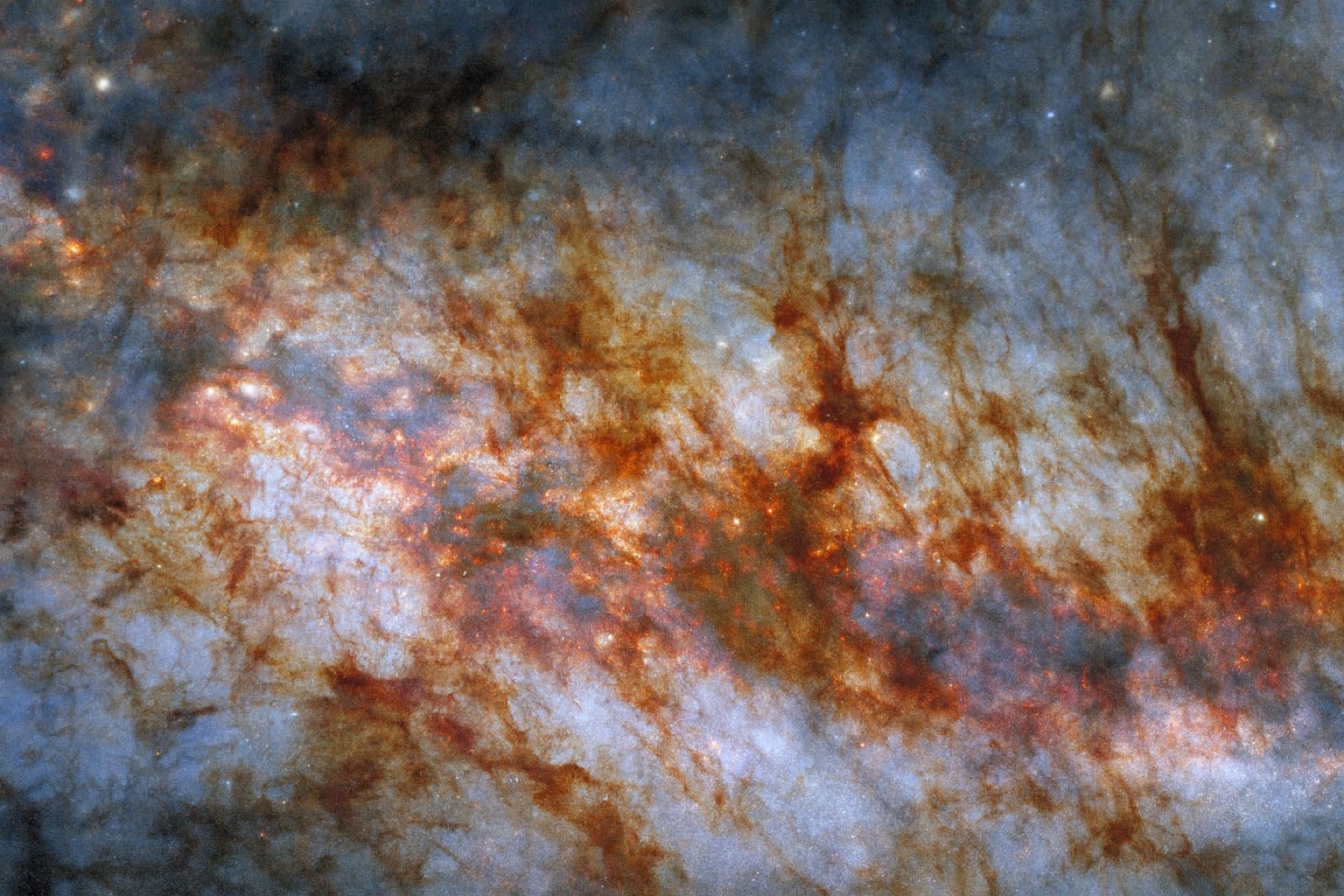

Hubble của NASA và ESA công bố hình ảnh ngoạn mục về lõi thiên hà Xì gà

Bức ảnh mới nhất từ Kính viễn vọng không gian Hubble của NASA và ESA vừa hé lộ những chi tiết chưa từng thấy về thiên hà Messier 82 (M82), nơi hàng triệu ngôi sao rực rỡ đang ẩn mình sau những đám mây bụi và khí với hình thù độc đáo. Bức ảnh mang […] - Thủ thuật

Premium

Lý do màn hình nhấp nháy khi chơi game và cách khắc phục

Hiện tượng màn hình nhấp nháy khi chơi game đã trở thành một nỗi ám ảnh đối với nhiều game thủ, gây khó chịu và ảnh hưởng đáng kể đến trải nghiệm. Theo các chuyên gia công nghệ, nguyên nhân chính của vấn đề này có thể nằm ở chính công nghệ đồng bộ hóa […] - Mobile

Premium

iPhone 17 Pro và iPhone Air vừa ra mắt đã dính lỗi trầy xước

Ngay khi vừa được bày bán tại các Apple Store trên toàn cầu, bộ đôi iPhone 17 Pro và iPhone Air – hai mẫu máy đang nhận được sự quan tâm đặc biệt của cộng đồng công nghệ – đã bắt đầu ghi nhận những phản ánh đầu tiên về hiện tượng trầy xước. Điều […] - Khám phá

Premium

Jimmy Kimmel bị đình chỉ: ‘Văn hóa tẩy chay’ hay áp lực chính trị?

Mới đây, đài truyền hình ABC, thuộc sở hữu của Disney, đã đột ngột đình chỉ chương trình nổi tiếng Jimmy Kimmel Live. Quyết định này được đưa ra ngay sau khi nam MC có một bình luận gây tranh cãi về vụ án mạng liên quan đến Charlie Kirk. Sự việc nhanh chóng trở […]

Bài viết liên quan

ChatGPT vô tình trở thành ‘tay sai’ đánh cắp dữ liệu Gmail

Mã độc FileFix ngụy trang dưới dạng thông báo bảo mật Facebook để chiếm đoạt dữ liệu

ChatGPT: Những cuộc trò chuyện không hề riêng tư, OpenAI xác nhận giám sát tự động

4Chan và Kiwi Farms “bật” chính phủ Anh, kiện ra tòa liên bang Mỹ

Người dùng Android Telegram đối mặt nguy cơ từ cuộc tấn công EvilVideo mới

Google tăng cường bảo vệ người dùng Android với AI chống lừa đảo qua tin nhắn và cuộc gọi

Nguy cơ bảo mật: Microsoft cảnh báo lỗ hổng trong công cụ quản lý ổ đĩa Windows

Tin tặc sử dụng AI: Tấn công hệ thống nhanh chưa từng thấy

Thiết bị y tế Trung Quốc bị cảnh báo về rủi ro an ninh mạng, đe dọa hệ thống y tế Mỹ

Mã QR lên ngôi: Gmail nói lời tạm biệt với xác thực SMS

2.7 tỷ bản ghi bị rò rỉ, bao gồm thông tin smartphone và Wi-Fi

Cảnh báo bảo mật: Microsoft tìm thấy biến thể malware macOS nguy hiểm

Lỗ hổng nào trên router Netgear đang bị khai thác?

Firefox 135 ra mắt: “Lướt web” thông minh hơn với trợ lý AI

NordVPN ra mắt giao thức NordWhisper, “qua mặt” các trang web chặn VPN

Microsoft và Google “bắt tay” vá lỗ hổng bảo mật clipboard

DeepSeek gặp rào cản pháp lý tại châu Âu vì bảo mật dữ liệu người dùng

Phần mềm gián điệp Israel tấn công 100 nhà báo và nhà hoạt động qua WhatsApp

Kensington “khóa chặt” Mac mini với Security Mount “chống trộm”

ĐĂNG KÝ NHẬN TIN

NGAY HÔM NAY

Đăng ký để nhận thông tin sớm nhất về những câu chuyện nóng hổi hiện nay trên thị trường, công nghệ được cung cấp hàng ngày.

Bằng cách nhấp vào “Đăng ký”, bạn chấp nhận Điều khoản dịch vụ và Chính sách quyền riêng tư của chúng tôi. Bạn có thể chọn không tham gia bất cứ lúc nào.

Nhận xét (0)