Hacker ‘mũ trắng’ chủ động tấn công để bảo vệ hệ thống an ninh mạng

00:31 23/03/2024

6 phút đọc

Các tổ chức ngày càng chủ động phòng thủ để ngăn chặn các mối đe dọa trước khi chúng trở thành tấn công, theo báo cáo được công bố hôm thứ tư bởi một công ty mô phỏng tấn công và giả mạo.

Trong báo cáo Quản lý phơi bày & xác thực bảo mật 2024, Cymulate cho rằng các nhà lãnh đạo bảo mật nhận thức rằng mô hình mua công nghệ mới và quản lý lỗ hổng theo cách vá lỗi điên cuồng không hiệu quả.

Báo cáo tiếp tục, thay vì chờ đợi cuộc tấn công mạng lớn tiếp theo và hy vọng họ có các phòng thủ phù hợp, thì hiện nay các nhà lãnh đạo bảo mật đang triển khai cách tiếp cận chủ động đối với an ninh mạng hơn bao giờ hết bằng cách xác định và giải quyết các lỗ hổng bảo mật trước khi kẻ tấn công tìm thấy và khai thác chúng.

Báo cáo tổng hợp dữ liệu ẩn danh từ các đánh giá bề mặt tấn công, các kịch bản và chiến dịch tấn công được mô phỏng và các hoạt động nhóm đỏ tự động trên hơn 500 khách hàng của Cymulate, nhấn mạnh cách tiếp cận chủ động lấy góc nhìn của kẻ tấn công để xác định và giải quyết các lỗ hổng bảo mật trước khi kẻ tấn công tìm thấy và khai thác chúng.

“Khi các chiến thuật tấn công mới nổi lên và kẻ thù tiếp tục tận dụng các lỗ hổng hiện có, các doanh nghiệp không thể đủ khả năng để phản ứng,” Avihai Ben Yossef, Đồng sáng lập và Giám đốc Công nghệ của Cymulate cho biết trong một tuyên bố.

Ông tiếp tục: “Họ cần chủ động đánh giá hiệu quả của các giải pháp bảo mật của mình, xác định lỗ hổng ở đâu và thực hiện các hành động cần thiết để hạn chế rủi ro và giảm thiểu sự phơi bày. Chúng tôi rất vui mừng khi thấy ngày càng nhiều tổ chức áp dụng các công cụ quản lý phơi bày và xác thực bảo mật cần thiết để cải thiện thế trận bảo mật của họ.”

Các phương pháp bảo mật truyền thống đã lỗi thời

Trước đây, các biện pháp kiểm soát bảo mật được kiểm tra rất hạn chế trên cơ sở đánh giá nhóm đỏ hàng năm hoặc thử nghiệm thâm nhập, David Kellerman, Giám đốc Công nghệ của Cymulate Field giải thích.

Ông nói với Techlade: “Trong kỷ nguyên của DevOps và đám mây, các phương pháp đánh giá bảo mật truyền thống đã lỗi thời.”

“Các biện pháp kiểm soát bảo mật phòng thủ cần được xác nhận liên tục,” ông nói. “Cách tiếp cận mà các tổ chức cần thực hiện là nhắm vào bản thân họ với hàng nghìn kịch bản tấn công trên tất cả các biện pháp kiểm soát bảo mật của họ để đảm bảo rằng tất cả các biện pháp kiểm soát bảo mật được áp dụng đều có khả năng thực hiện những gì chúng được thiết kế và ở mức tối đa.”

Matt Quinn, giám đốc kỹ thuật khu vực Bắc Âu của XM Cyber, một công ty bảo mật đám mây lai có trụ sở chính tại Herzliya, Israel, đồng ý rằng cách tiếp cận chủ động đang được quan tâm ngày càng nhiều vì việc tập trung vào phát hiện các cuộc tấn công khi chúng xảy ra đơn giản là không hiệu quả.

Ông nói với Techlade: “Các tổ chức đang chết chìm trong việc cố gắng phòng thủ chống lại hàng triệu cuộc tấn công và đặt tất cả hy vọng vào các biện pháp kiểm soát bù trừ.”

Ông nói: “Các tổ chức hiện đang chủ động hơn bằng cách xem xét những gì nằm bên dưới các biện pháp kiểm soát bù trừ và tìm cách khắc phục những gì chúng đang bù trừ. Đây là một phương pháp hiệu quả hơn nhiều chống lại bất kỳ loại kẻ tấn công nào.”

Bối cảnh nguy cơ phát triển nhanh chóng

Callie Guenther, quản lý cấp cao nghiên cứu mối đe dọa mạng tại Critical Start, một công ty dịch vụ an ninh mạng quốc gia, cho biết các nhà lãnh đạo bảo mật ngày càng áp dụng cách tiếp cận chủ động đối với an ninh mạng.

Bà nói với Techlade: “Sự thay đổi này phần lớn được thúc đẩy bởi nhận thức rằng việc chờ đợi các cuộc tấn công xảy ra trước khi phản ứng không còn đủ trong bối cảnh mối đe dọa phát triển nhanh chóng như ngày nay. Cách tiếp cận chủ động liên quan đến việc dự đoán các mối đe dọa và lỗ hỏng tiềm ẩn và giải quyết chúng trước khi kẻ tấn công có thể khai thác chúng.”

“Chờ đợi để phản ứng lại luôn dẫn đến thiệt hại lớn hơn và cần nhiều biện pháp khắc phục sự cố hơn,” Luciano Allegro, đồng sáng lập và Giám đốc Marketing của BforeAi, công ty chuyên về tình báo mối đe dọa có trụ sở tại Montpellier, Pháp, cho biết.

“Điều này lãng phí thời gian của nhân viên và gây ra căng thẳng không cần thiết cho các vấn đề có thể được giải quyết nhanh chóng và trật tự,” ông nói với Techlade.

Rob T. Lee, Giám đốc chương trình và Giám đốc giảng viên tại Viện SANS, tổ chức đào tạo, giáo dục và cấp chứng chỉ an ninh mạng toàn cầu, đã dẫn ra một số biện pháp chủ động mà các tổ chức hiện đang triển khai.

Các chiến lược này bao gồm sử dụng dịch vụ tình báo mối đe dọa để dự đoán các cuộc tấn công tiềm ẩn, tiến hành kiểm tra thâm nhập thường xuyên để xác định lỗ hổng và triển khai các khung “Zero Trust” (Không tin tưởng hoàn toàn), không tự động tin tưởng bất kỳ thứ gì bên trong hoặc bên ngoài tổ chức.

“Đào tạo nhận thức bảo mật cho nhân viên là điều cần thiết để nhận biết các nỗ lực lừa đảo qua email (phishing) và các chiến thuật kỹ thuật xã hội khác,” ông nói thêm.

“Các giải pháp bảo mật tiên tiến như Nền tảng Phát hiện và Phản hồi Điểm cuối [EDR] và Tổ chức An ninh, Tự động hóa và Phản hồi [SOAR] cũng rất quan trọng,” ông nói với Techlade. “Hơn nữa, đào tạo và quản lý lực lượng nhân công an ninh mạng là yếu tố then chốt để tạo ra bức tường lửa con người kiên cường.”

“Các quy tắc SEC gần đây cũng thúc đẩy tư duy an ninh mạng ở cấp quản lý cấp cao và hội đồng quản trị, nhấn mạnh vai trò chiến lược của an ninh mạng trong quản trị doanh nghiệp,” ông nói.

Trí tuệ nhân tạo chủ động Trí tuệ nhân tạo (AI) có thể là một công cụ khác trong chiến lược chủ động của doanh nghiệp, theo Matt Hillary, Phó chủ tịch phụ trách an ninh và Giám đốc An ninh Thông tin (CISO) của Drata, một công ty tự động hóa bảo mật và tuân thủ có trụ sở tại San Diego.

“AI có thể giúp các công ty xác định và giải quyết các lỗ hổng bảo mật bằng cách chủ động xác định các lỗ hổng nghiêm trọng và hỗ trợ khắc phục,” ông nói với Techlade.

Ví dụ, Hillary giải thích rằng AI có thể được sử dụng để quét ranh giới mạng của công ty để khám phá các hệ thống hoặc ứng dụng nào kết nối internet và những rủi ro nào chúng có thể mang lại.

“Với khả năng phân tích nhanh chóng lượng dữ liệu khổng lồ, các mô hình ngôn ngữ lớn được đào tạo tốt có thể tăng cường các quy trình bảo mật thủ công để tìm và khắc phục sự cố với tốc độ trước đây không thể thực hiện được,” ông nói.

Elisha Riedlinger, Giám đốc Điều hành của NeuShield, một công ty bảo vệ dữ liệu ở Fremont, California, cho biết thêm rằng luôn có một tỷ lệ nhất định các tổ chức coi trọng bảo mật và nỗ lực triển khai các giải pháp bảo mật chủ động.

“Tuy nhiên,” ông nói với Techlade, “nhiều tổ chức vẫn không thể chủ động. Các tổ chức này có thể không có nguồn lực hoặc thời gian để chủ động đánh giá và triển khai các giải pháp này.”

Văn hóa né tránh kiểm soát Báo cáo của Cymulate cũng cho thấy các tổ chức phải đối mặt với rủi ro rò rỉ dữ liệu ngày càng tăng do hiệu quả của các biện pháp phòng chống mất dữ liệu (DLP) giảm dần. Báo cáo cho thấy điểm số rủi ro rò rỉ dữ liệu đã tăng từ 33 vào năm 2021 lên 46 vào năm 2024.

“Thật không may, không phải tổ chức nào cũng xây dựng bảo mật xung quanh dữ liệu,” Gopi Ramamoorthy, Giám đốc An ninh và Quản trị, Rủi ro và Kỹ thuật Tuân thủ tại Symmetry Systems, một công ty quản lý tư thế bảo mật dữ liệu ở San Francisco, cho biết.

“Các tổ chức chủ yếu ưu tiên bảo mật xung quanh mạng, điểm cuối, ứng dụng và danh tính,” ông nói với Techlade.

Ông Bambenek khẳng định thêm rằng các công cụ DLP truyền thống thiếu hụt khả năng giám sát và kiểm soát bảo mật toàn diện cho dữ liệu trên nền tảng đám mây. Việc áp dụng các nền tảng bảo mật dữ liệu tiên tiến như quản lý trạng thái bảo mật dữ liệu (Data Security Posture Management – DSPM) cũng diễn ra chậm chạp. Hạn chế trong việc theo dõi trạng thái và kiểm soát bảo mật dữ liệu là nguyên nhân dẫn đến các vụ đánh cắp dữ liệu liên tục xảy ra.

John Bambenek, Chủ tịch Bambenek Consulting, công ty tư vấn về an ninh mạng và tình báo mối đe dọa, cho rằng các tổ chức cũng tự tạo điều kiện cho việc đánh cắp dữ liệu theo nhiều cách khác nhau.

Từ khoá:

Tin tài trợ

- Vũ trụ

Premium

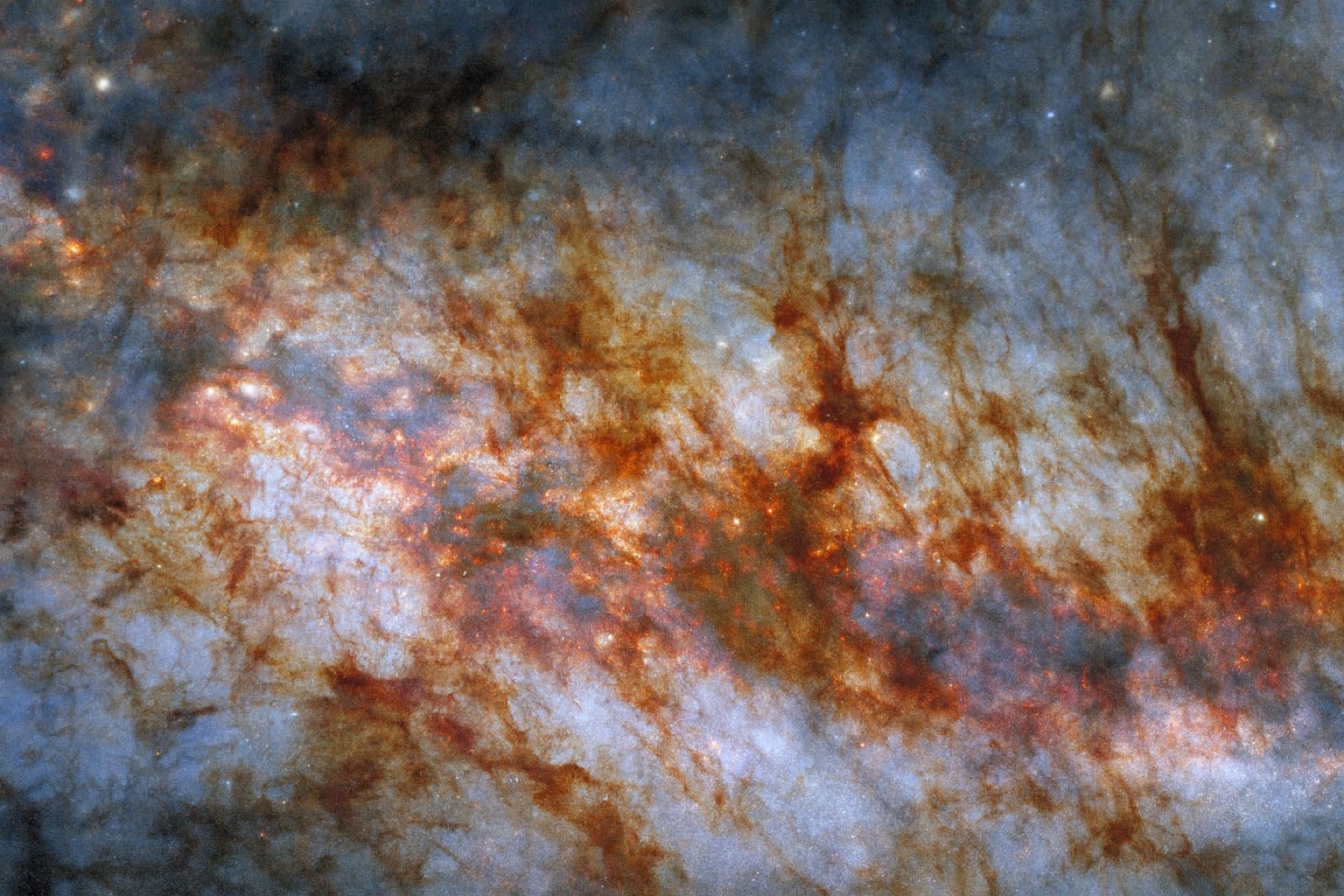

Hubble của NASA và ESA công bố hình ảnh ngoạn mục về lõi thiên hà Xì gà

Bức ảnh mới nhất từ Kính viễn vọng không gian Hubble của NASA và ESA vừa hé lộ những chi tiết chưa từng thấy về thiên hà Messier 82 (M82), nơi hàng triệu ngôi sao rực rỡ đang ẩn mình sau những đám mây bụi và khí với hình thù độc đáo. Bức ảnh mang […] - Thủ thuật

Premium

Lý do màn hình nhấp nháy khi chơi game và cách khắc phục

Hiện tượng màn hình nhấp nháy khi chơi game đã trở thành một nỗi ám ảnh đối với nhiều game thủ, gây khó chịu và ảnh hưởng đáng kể đến trải nghiệm. Theo các chuyên gia công nghệ, nguyên nhân chính của vấn đề này có thể nằm ở chính công nghệ đồng bộ hóa […] - Mobile

Premium

iPhone 17 Pro và iPhone Air vừa ra mắt đã dính lỗi trầy xước

Ngay khi vừa được bày bán tại các Apple Store trên toàn cầu, bộ đôi iPhone 17 Pro và iPhone Air – hai mẫu máy đang nhận được sự quan tâm đặc biệt của cộng đồng công nghệ – đã bắt đầu ghi nhận những phản ánh đầu tiên về hiện tượng trầy xước. Điều […] - Khám phá

Premium

Jimmy Kimmel bị đình chỉ: ‘Văn hóa tẩy chay’ hay áp lực chính trị?

Mới đây, đài truyền hình ABC, thuộc sở hữu của Disney, đã đột ngột đình chỉ chương trình nổi tiếng Jimmy Kimmel Live. Quyết định này được đưa ra ngay sau khi nam MC có một bình luận gây tranh cãi về vụ án mạng liên quan đến Charlie Kirk. Sự việc nhanh chóng trở […]

Bài viết liên quan

Microsoft ra động thái hạn chế quân đội Israel sử dụng dịch vụ đám mây và AI

Tòa án Ấn Độ bác bỏ lập luận ‘tự do ngôn luận’ của X, khẳng định quyền yêu cầu gỡ bỏ nội dung của Chính phủ

Tổng bí thư Tô Lâm: ‘Quân đội phải làm chủ tác chiến mạng, điện tử, vũ trụ’

Mã độc FileFix ngụy trang dưới dạng thông báo bảo mật Facebook để chiếm đoạt dữ liệu

Thiết bị y tế Trung Quốc bị cảnh báo về rủi ro an ninh mạng, đe dọa hệ thống y tế Mỹ

Cảnh báo bảo mật: Microsoft tìm thấy biến thể malware macOS nguy hiểm

Phần mềm gián điệp Israel tấn công 100 nhà báo và nhà hoạt động qua WhatsApp

“Thảm họa” an ninh mạng: PowerSchool thất thủ, dữ liệu tràn lan

Lỗ hổng bảo mật iOS 17: Tin nhắn rác dễ dàng xâm nhập iPhone

iFan “ngã ngửa”: iPhone dễ bị hack hơn Android?

An ninh thắt chặt tại CES sau vụ nổ Cybertruck tại khách sạn Trump

Rò rỉ dữ liệu Volkswagen: Bài học lớn về an ninh trong thời đại số

Japan Airlines bị tấn công mạng, đặt ra thách thức bảo mật

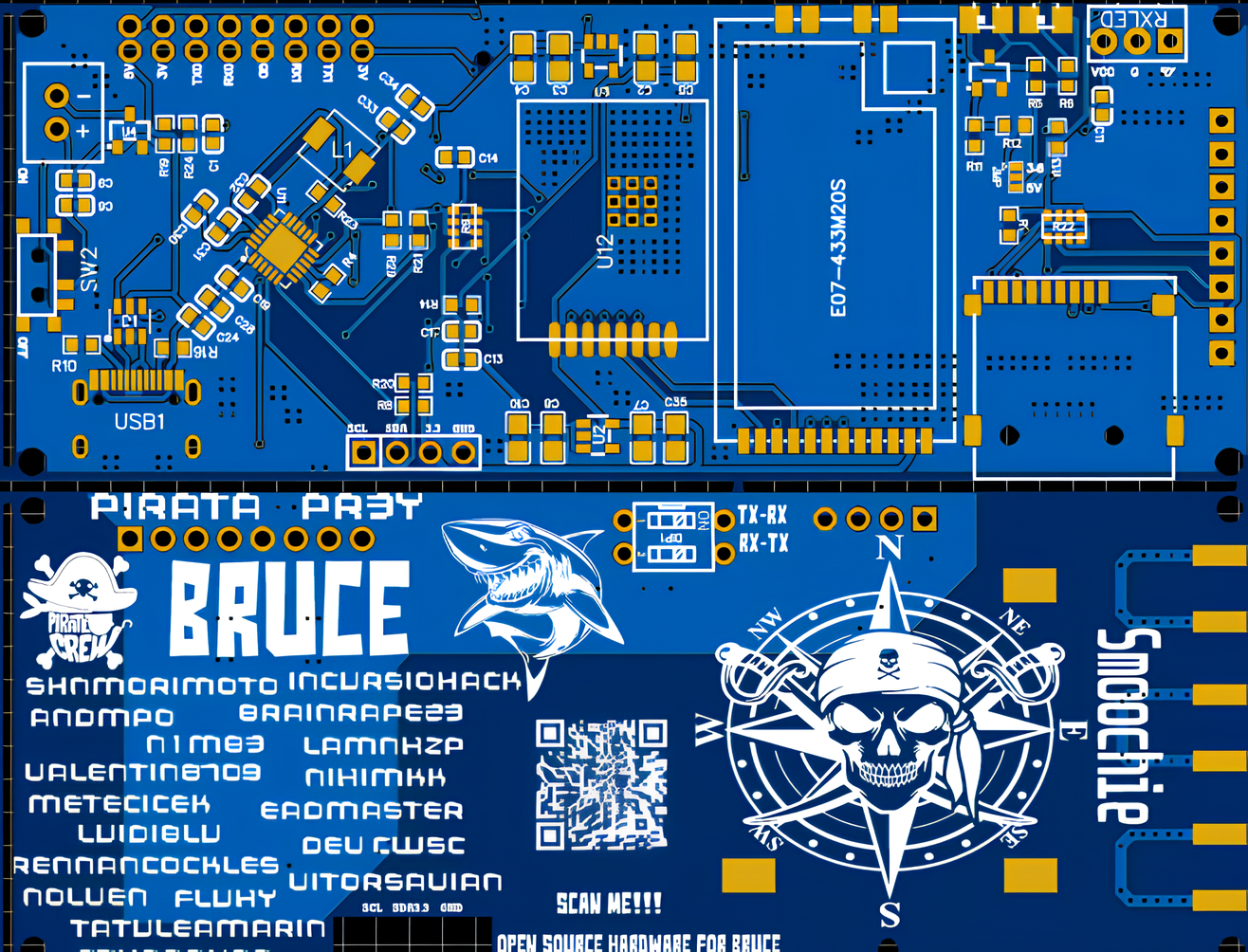

Nâng cao an ninh mạng với Bruce PCB v1 Smoochiee

NSO Group và nguy cơ pháp lý toàn cầu sau vụ kiện từ WhatsApp

Hơn 5 triệu dữ liệu bệnh nhân bị đánh cắp trong vụ tấn công ransomware

ADT ra mắt hệ thống an ninh mới, tích hợp công nghệ Nest Secure

Cẩn trọng với email “quà tặng Giáng sinh”: Bẫy lừa tinh vi đang chờ bạn

Face ID trên chuông cửa: Apple nâng tầm an ninh cho ngôi nhà?

ĐĂNG KÝ NHẬN TIN

NGAY HÔM NAY

Đăng ký để nhận thông tin sớm nhất về những câu chuyện nóng hổi hiện nay trên thị trường, công nghệ được cung cấp hàng ngày.

Bằng cách nhấp vào “Đăng ký”, bạn chấp nhận Điều khoản dịch vụ và Chính sách quyền riêng tư của chúng tôi. Bạn có thể chọn không tham gia bất cứ lúc nào.

Nhận xét (0)